Thank you for reading this post, don't forget to subscribe!

Каждый день «рождаются» новые уязвимости в цифровом мире. Системные администраторы часто заняты управлением серверами и игнорируют очевидные проблемы безопасности.

Сканирование сервера Linux на наличие проблем безопасности – непростая задача. Вот почему есть много инструментов, доступных для помощи сисадминам.

OpenVAS – это один из таких инструментов с открытым исходным кодом, который позволяет проверять ваш сервер Linux на наличие известных уязвимостей. Вы можете определить свои собственные правила или использовать те, которые предоставлены сообществом.

В течение многих лет OpenVAS эффективно использовал свои возможности для системных администраторов и специалистов по безопасности. Давайте посмотрим больше об этом.

Что такое OpenVAS?

OpenVAS расшифровывается как Open Scan Vulnerability Assessment Scanner. По сути, OpenVAS предоставляет пользователю дружественный и простой интерфейс, так что пользователю не нужно существенно изменять программное обеспечение.

Кроме того, он предоставляет базу данных встроенных тестов, которые обновляются ежедневно. Как вы увидите позже в этом руководстве, когда пользователь вводит устройство, которое он/она хочет сканировать, он проверяет версии любого программного обеспечения, работающего в системе, и, если какие-либо уязвимости записаны в базе данных OpenVAS, оно будет вернуть пользователю возможные уязвимости программного обеспечения в системе.

Взять, к примеру: программное обеспечение VSFTPD с версией v2.3.4. Известно, что этот сервис уязвим и позволяет злоумышленнику использовать команды для запуска зараженной системы. Если бы вы сами этого не знали, быстрое сканирование OpenVAS сообщило бы вам об этом.

Как установить OpenVAS?

OpenVAS должен быть доступен во всех основных дистрибутивах Linux. Просто используйте менеджер пакетов вашего дистрибутива, чтобы установить его.

sed -i 's/=enforcing/=disabled/' /etc/selinux/config

yum -y install wget rsync curl net-tools

wget -q -O - http://www.atomicorp.com/installers/atomic |sh

Установка может занять некоторое время, даже если качество и скорость нашего соединения надежны. После завершения установки последней строкой установки будет код, сгенерированный для системного администратора, поэтому было бы неплохо сохранить этот код где-нибудь в безопасности.

yum -y install openvas

openvas-setup

Управление пользователями OpenVAS

Чтобы создать нового пользователя или изменить пароль от системного администратора или другого пользователя, все, что нам нужно сделать, это:

|

1 2 |

openvasmd –create-user=<user> openvasmd –user=<user> --new-password=<password> |

Запуск и остановка OpenVAS

Чтобы запустить сканер уязвимостей OpenVAS, все, что нам нужно сделать, это выполнить следующую команду:

|

1 |

sudo openvas-start |

Чтобы остановить OpenVAS, просто перейдите от начала к остановке:

|

1 |

sudo openvas-stop |

После запуска OpenVAS вы найдете его веб-интерфейс по адресу https://localhost: 9392.

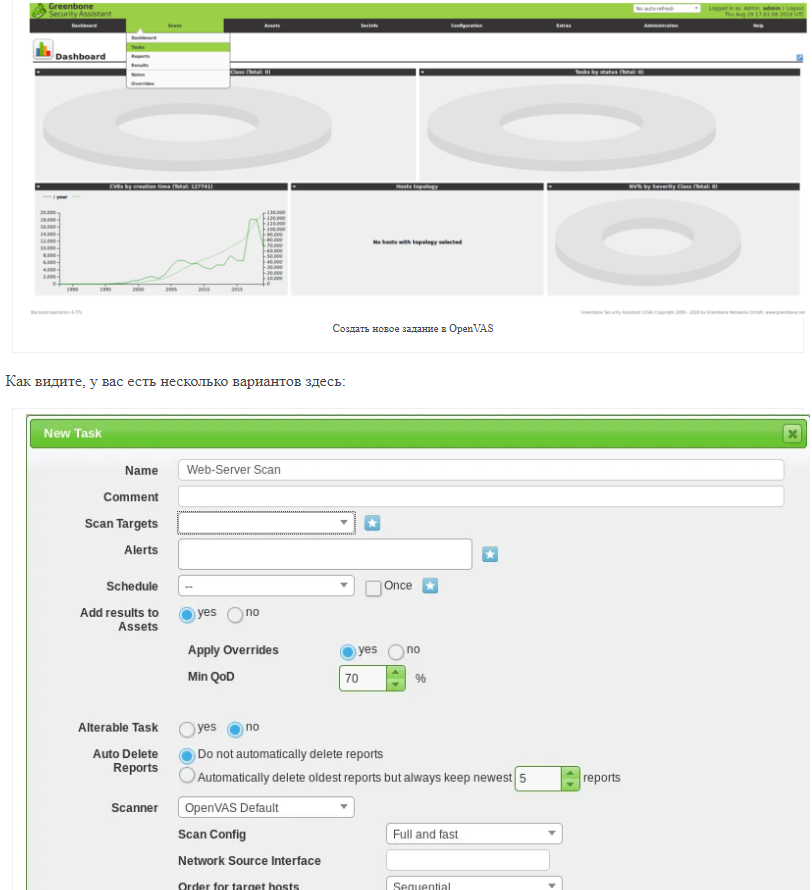

После того, как вы приняли самоподписанный сертификат и подключитесь, перед вами будет главная панель управления. На панели инструментов отображаются все детали сканирования, которое вы выполняете. Вы можете управлять сканированием, а также выполнять новое сканирование с панели инструментов.

В разделе «Scans» вы увидите следующие подкатегории: Tasks, Report, Results.

- Tasks. В разделе «Tasks» вы можете создавать и запускать новое сканирование.

- Report. В разделе «Report» можно просмотреть информацию о доставленном вами отчете или подготовленном вами отчете.

- Results. Наконец, в разделе «Results» можно просмотреть результаты сканирования и их критичность. Это поможет вам выбрать подходящие меры безопасности для вашего сервера.

- Time Refresh: в правом верхнем углу вы можете увидеть параметр: no auto-refresh. Это означает, что при приближении к результатам, если вы хотите увидеть, что openvas уже нашел, вам нужно обновить страницу самостоятельно. Конечно, это можно изменить и изменить на 30 секунд, 1 минуту, 2 минуты и 5 минут соответственно.

Сканирование на наличие уязвимостей

Чтобы проверить нашу систему или сервер на наличие уязвимостей, вы должны создать задачу. Перейти к Scans -> Task -> New Task.

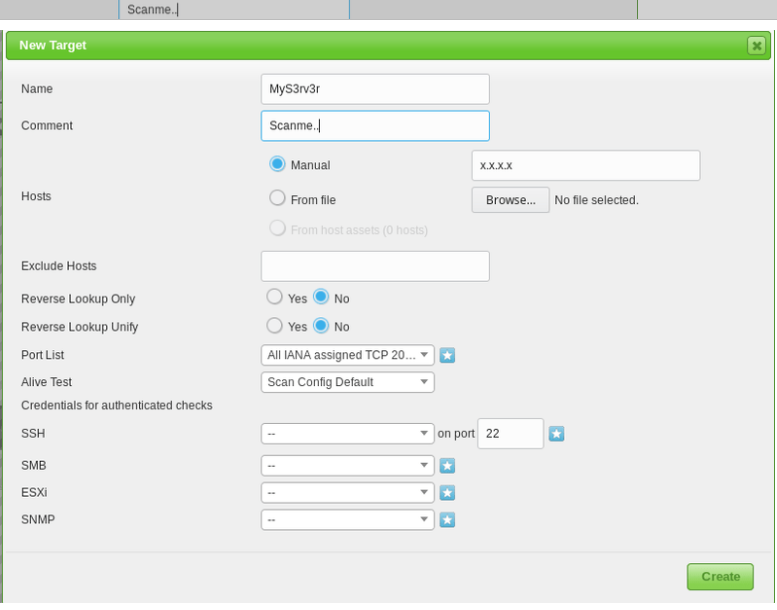

В поле Name вы должны указать имя вашего сканирования. Это может быть имя сервера, который мы хотим сканировать, или мы можем установить текущую дату. Вам решать.

Вы можете указать тип сканера. Вы можете сканировать CVE, где хранятся в базе данных. Кроме того, вы можете установить конфигурацию сканирования, чтобы определить, насколько быстрым и подробным может быть ваше сканирование.

В Scan Targets вы должны указать IP-адрес сервера Linux, который хотите сканировать. На этом этапе стоит отметить, что сканируемый IP-адрес не обязательно должен находиться в одной сети. Вы также можете сканировать общедоступный сервер.

Он не ограничен одним IP. Вы также можете указать несколько IP-адресов и портов или службу, такую как SSH.

И, наконец, вы готовы начать сканирование. Запустите сканирование и дождитесь результатов. Сканирование может занять несколько минут. Если вам нужен защищенный сервер Linux, я думаю, вы можете подождать несколько минут.

После завершения сканирования результат будет доступен на вкладке «Results». Все результаты сканирования сохраняются и хранятся на вкладке «Reports». Это означает, что вы можете проверять и анализировать результаты предыдущих сканирований.