Thank you for reading this post, don't forget to subscribe!

KubiScan

Инструмент для сканирования кластера Kubernetes на наличие рискованных прав в модели авторизации управления доступом на основе ролей (RBAC) в Kubernetes.

Инструмент был опубликован в рамках исследования «Защита кластеров Kubernetes путем устранения рискованных разрешений».

KubiScan помогает администраторам кластера определять разрешения, которые злоумышленники могут использовать для взлома кластеров.

Это может быть особенно полезно в больших средах, где есть много разрешений, которые сложно отследить.

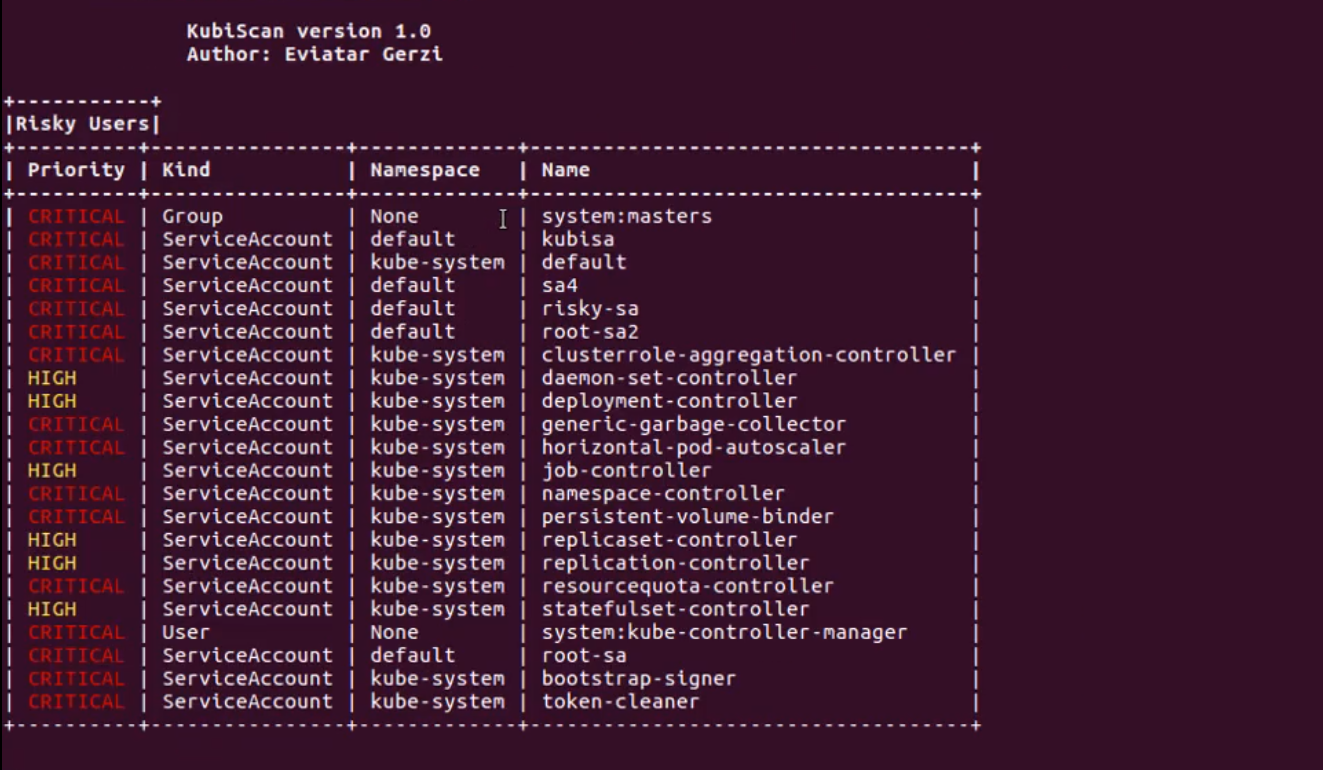

KubiScan собирает информацию о рискованных ролях \ clusterroles, ролевых привязках \ clusterrolebindings, пользователях и модулях, автоматизируя традиционно ручные процессы и предоставляя администраторам видимость, необходимую для снижения риска.

Что этот сканер может сделать?

- Определить рискованные роли \ ClusterRoles

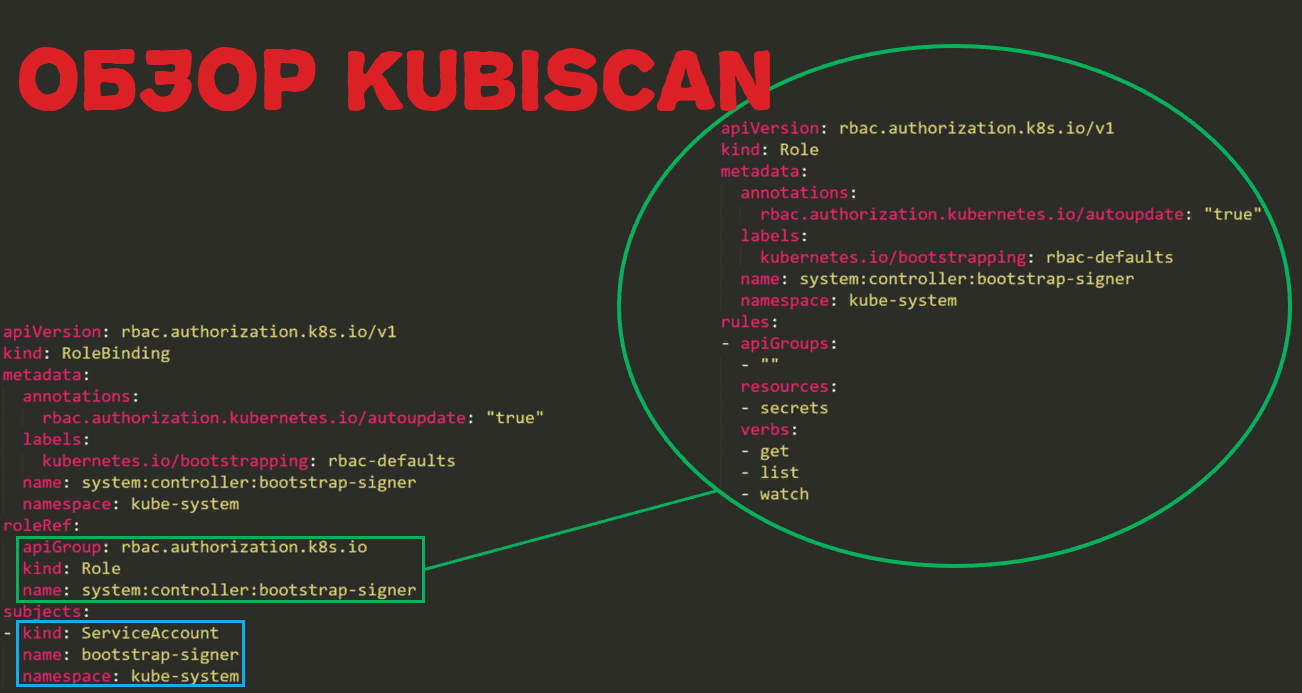

- Определить рискованные привязки к ролям \ ClusterRoleBindings

- Выявление рискованных субъектов (пользователей, групп и учетных записей служб)

- Определить рискованные поды \ контейнеры

- Дампа токенов из модулей (все или по пространству имен)

- Получить связанные RoleBindings \ ClusterRoleBindings для Role, ClusterRole или Subject (учетная запись пользователя, группы или службы)

- Перечислите объекты определенного типа («Пользователь», «Группа» или «Сервисный аккаунт»)

- Список правил для RoleBinding или ClusterRoleBinding

- Показать блоки, которые имеют доступ к секретным данным через том или переменные среды

- Получить токены начальной загрузки для кластера