Thank you for reading this post, don't forget to subscribe!

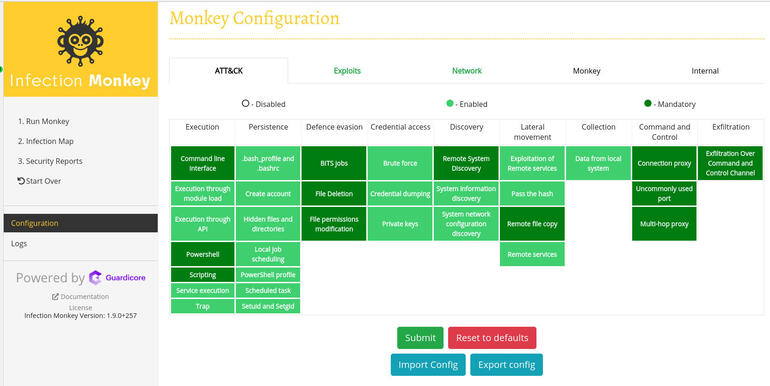

С помощью Infection Monkey вы можете моделировать кражу учетных данных, взлом машин и другие недостатки безопасности, используя удобный веб-интерфейс.

Infection Monkey распространяется бесплатно, с открытым исходным кодом и включает такие функции, как:

- Непрерывное всестороннее тестирование

- Генерация отчета

- Визуализация атакующего

- Масштабируемость для удовлетворения ваших потребностей

Infection Monkey можно развернуть локально или на вашей облачной платформе (например, Azure, AWS и Google Cloud).

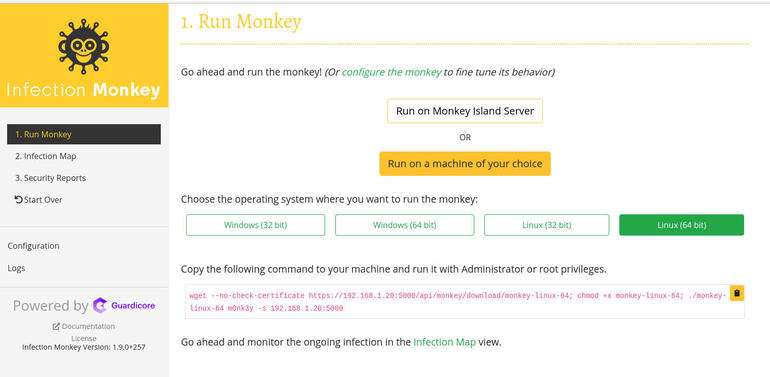

Независимо от того, где вы его развернете, вы можете использовать инструмент для имитации атак.

Я собираюсь показать вам процесс установки Infection Monkey на Debian сервере для моделирования локальной сети.

Что вам понадобится

Чтобы развернуть Infection Monkey в вашей сети, вам понадобится работающий сервер Debian и доступ к учетной записи root на этой машине.

Вам также понадобится установочный файл .deb, к которому вы сможете получить доступ после регистрации на странице скачивания Infection Monkey:

https://www.guardicore.com/infectionmonkey/?utm_source=google&utm_medium=cpc&utm_campaign=brand&gclid=Cj0KCQjwvvj5BRDkARIsAGD9vlJB6Ms9LmBApX3DSO6YV7h6ahi7XNWVdSa9xcapD3vvPiE8FjCwevwaAqITEALw_wcB#download

Как установить Infection Monkey

Установка на самом деле довольно проста.

После того, как вы скачали файл установщика, откройте окно терминала, переключитесь на пользователя root, перейдите в каталог, в котором находится файл .deb, и введите команду:

|

1 |

dpkg -i monkey-island-debian.deb |

|

1 |

apt install -f |

Как получить доступ к Infection Monkey

После завершения установки откройте веб-браузер и укажите в нем https://SERVER_IP:5000 (где SERVER_IP — это IP-адрес хост-сервера).

Вас поприветствует окно входа в систему!

Примечание. Если вам интересно, вы всегда можете просмотреть интерактивную Infection Map во время выполнения теста.